Análisis de la importancia de la ciberseguridad en la industria

Hoy día, las nuevas tecnologías permiten capacidades más avanzadas en apoyo de las necesidades de las empresas. Las organizaciones están compartiendo, cada vez, más información entre los sistemas de control industrial, entorno de operación y los sistemas empresariales.

Este mayor nivel de integración proporciona importantes beneficios comerciales, entre otros, mayor visibilidad de las actividades, sistemas integrados de fabricación y producción, interfaces comunes que reducen los costos o supervisión remota de sistemas.

La seguridad es una gestión de riesgos, y la reducción del riesgo se debe equilibrar con el costo de las medidas para mitigarlo

Aunque estas relaciones pueden ser buenas para los negocios, aumenta el riesgo potencial de comprometer la seguridad de los entornos industriales. A medida que aumentan las amenazas a las empresas también lo hace la necesidad de seguridad.

¿Por qué hay que introducir ciberseguridad industrial?

No podemos permitirnos una seguridad perfecta, porque puede que esto implique que nuestro negocio no funcione. La seguridad es una gestión de riesgos y la reducción del riesgo se debe equilibrar con el costo de las medidas para mitigarlo.

Los sistemas de control industrial funcionan en entornos complejos. La comprensión detallada de estos entornos es un requisito previo esencial para garantizar su seguridad.

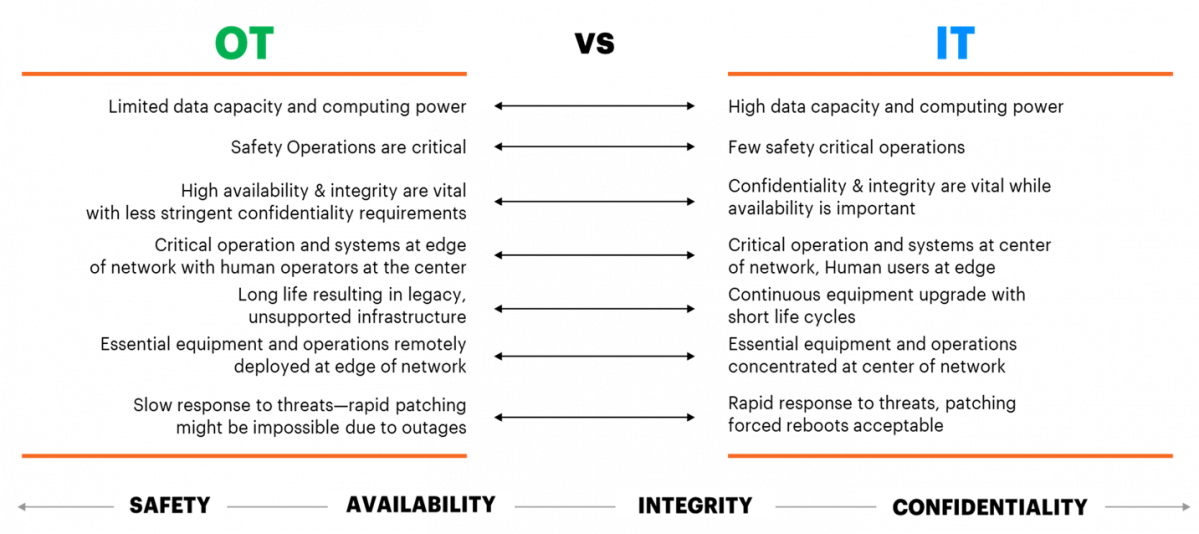

Tradicionalmente, la seguridad de la información (IT) se ha centrado en el logro de estos tres objetivos: Confidencialidad, Integridad y Disponibilidad; que a menudo se abrevian con el acrónimo ‘CIA’.

Una estrategia de seguridad de la tecnología de la información (IT) para los sistemas típicos empresariales puede dar la máxima prioridad a la Confidencialidad y a los controles de acceso necesarios para lograrla. La Integridad, por su parte, podría tener una segunda prioridad, siendo la Disponibilidad la más baja.

Las medidas de seguridad que se diseñarán podrán ser técnicas u organizativas

En los entornos de operación (OT), la prioridad general de estos objetivos suele ser diferente. La seguridad en estos sistemas se ocupa principalmente de mantener la Disponibilidad de todos los componentes del sistema. Por lo tanto, la Integridad es, a menudo, la segunda en importancia. Usualmente la Confidencialidad es la de menor importancia, ya que los datos son crudos en su forma y deben ser analizados dentro del contexto para tener algún valor. Sin embargo, esto no significa que los datos no tengan importancia, porque, ¿qué pasaría con la seguridad del dato (patentes, formulas secretas, etc.)?

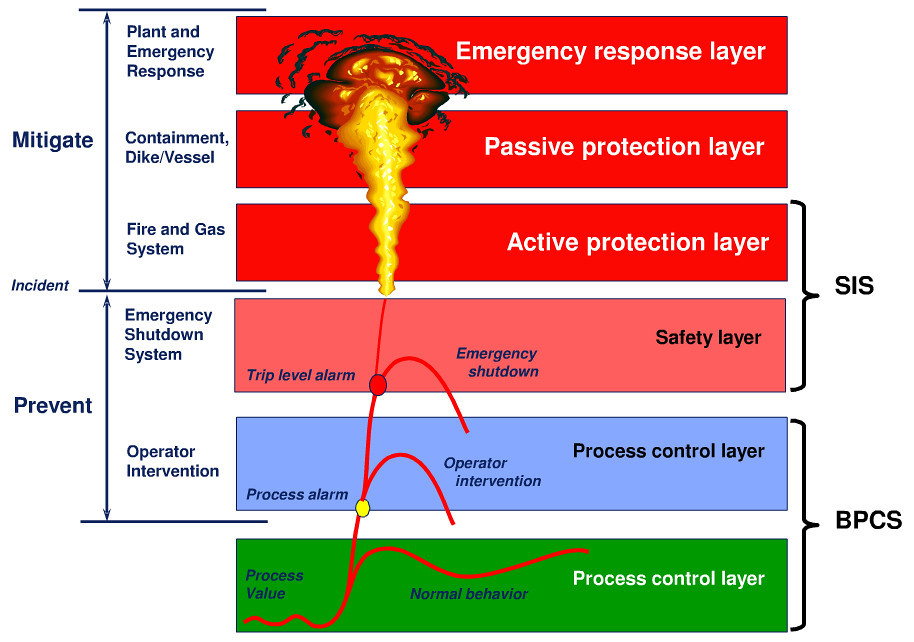

Pero, lo que debe de considerase más importante en el entorno OT, es la “Seguridad”, tanto la seguridad de la salud de las personas como del medioambiente.

Al ser los requerimientos de Seguridad distintos en un entorno u otro, es por lo que la ciberseguridad industrial debería de ‘independizarse’ de la seguridad de la información (IT), mientras que una manera de hacerlo es denominarlas de manera distinta, llamando a parte industrial como ciberseguridad OT o ciberseguridad ICS.

La ciberseguridad industrial es un campo que está tomando mucha importancia a nivel internacional

Hago aquí este apunte ya que creo que es importante cuando hablamos de seguridad. A mí me gusta usar las palabras inglesas ‘safety’ y ‘security’, ya que hacen una distinción que considero fundamental tener en cuenta. En castellano se utiliza la misma palabra para conceptos distintos.

Esta distinción me gusta hacerla porque en el entorno industrial para mucha gente el concepto Seguridad (Safety) está relacionado con la seguridad del proceso, donde suelen aplicarse las normas IEC-61508 y IEC-61508.

Estas normas establecen los requisitos para sistemas de control empleados en Seguridad. Mientras que el concepto de Seguridad (Security) es un concepto que está empezando a utilizarse en el mundo industrial, y aunque las normas safety, han incluido un informe técnico, con gran valor, que referencia a Ciberseguridad, no llega a profundizar tanto como los estándares dedicados.

¿Qué es la ciberseguridad industrial?

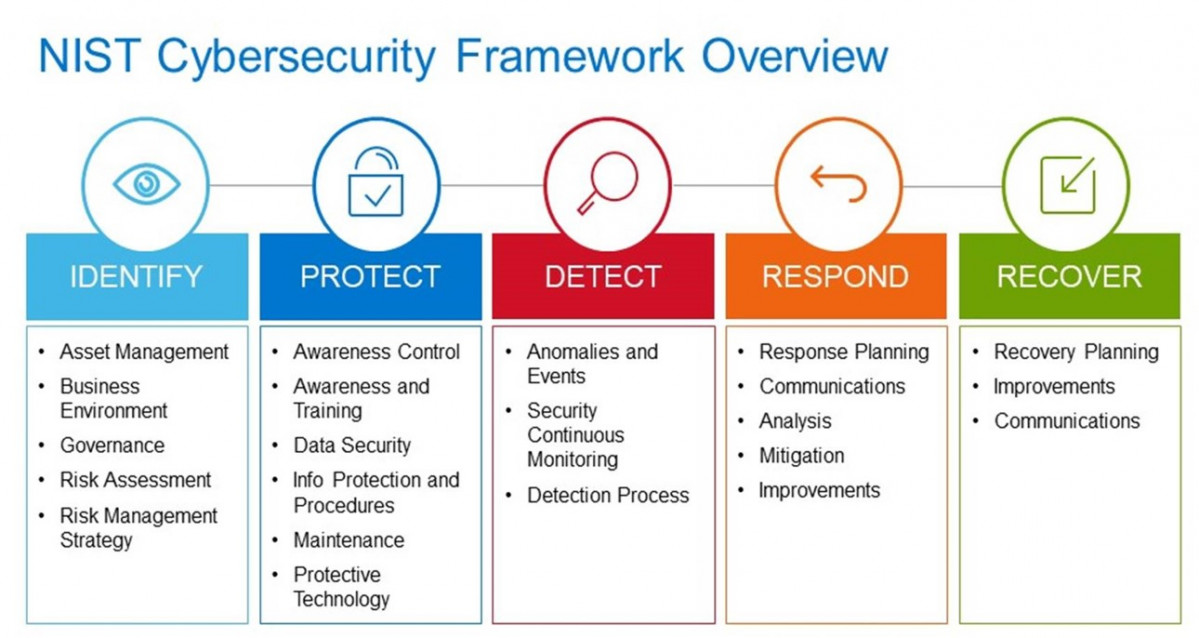

La ciberseguridad industrial es un campo que está tomando mucha importancia a nivel internacional y hay muchas regulaciones/estándares como CFATS, AGA, FERC, FISMA, NERC CIP, NIST, ISA, IEC estos estándares son documentos voluntarios impulsado bajo un consenso y suelen ser solicitados en los contratos nuevos, siendo el NITS-framework el más solicitado.

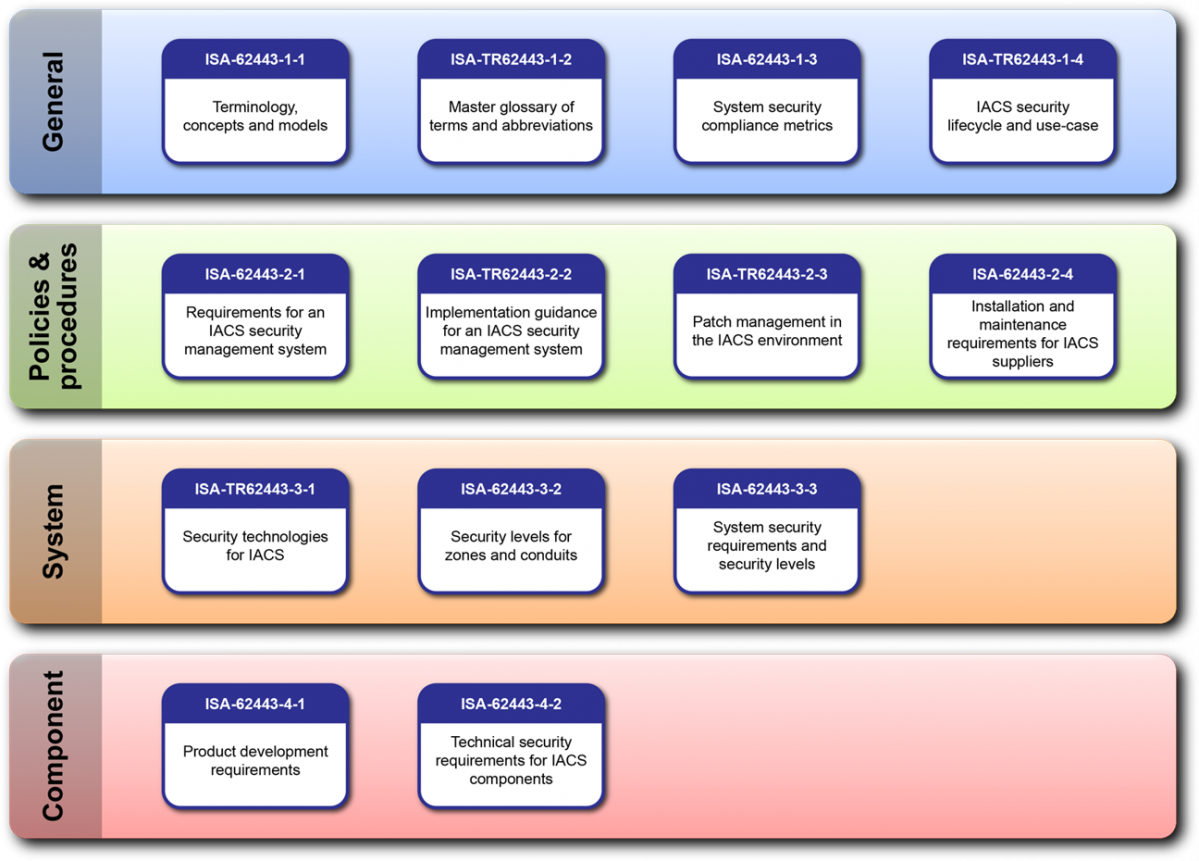

Sin embargo, de un tiempo a esta parte el estándar ISA99/IEC-62443 está tomando fuerza en el mundo industrial ya que está siendo desarrollado por expertos en el mundo industrial ISA99 e IEC-52443 consultado con ISO/IEC2700x.

ISA99/IEC-62443 aplica a cada uno de los implicados en el entorno industrial, desde el propietario de la planta, indicando como debería ser un programa de ciberseguridad, hasta el proveedor de los componentes que se suministran, mostrando las características técnicas que deberían tener los componentes suministrados en base a criterios de diseño.

La ciberseguridad industrial es algo más que la tecnología que se utiliza en los sistemas de control. También incluye a la gente y a los procesos necesarios para su implementación. Si la gente no está suficientemente entrenada, si el riesgo y las contramedidas tecnológicas y los procedimientos necesarios no están desarrollados durante el ciclo de vida de una planta, seremos vulnerables. En función de estas premisas se debe desarrollar la ciberseguridad industrial.

Las amenazas externas no deben ser la única preocupación. Las personas con conocimiento de causa, con intenciones maliciosas o incluso un acto inocente no intencionado pueden suponer un grave riesgo para la seguridad. La modificación o prueba de los sistemas operativos ha llevado a efectos no deseados en las operaciones del sistema.

¿Qué es lo que nos encontramos hoy en día?

Muchos CEOS, CIOS, CISOS siguen viendo la ciberseguridad industrial como un problema, porque ‘si funciona, para que tocarlo y sin el apoyo de la gerencia no se asignan recursos. También porque no hay entendimiento entre la gente de planta y la gente de IT cada uno habla su ‘idioma’.

La gente de IT suele estar a cargo de la parte industrial y suelen pedir cumplir con ciertos estándares que, muchas veces, no aplican al mundo industrial.

Conclusión

Dado que esta estructura será nueva, este nuevo equipo deberá comenzar, de forma reducida, con un responsable que deberá reportar directamente al CIO.

La ciberseguridad industrial no debe recaer solamente sobre el propietario del activo, debe ser una responsabilidad compartida con suministrador de los sistemas, así como de los suministradores de los componentes, siempre teniendo en cuenta que no es un proceso circular que no finaliza hasta el desmantelamiento del sistema, con lo que la coordinación entre todos los implicados deber ser fundamental para llegar a buen puerto.

Las industrias españolas deben tomarse en serio la ciberseguridad industrial para no verse afectadas por ciberataques, que los hay, y casi todas las semanas algo aparece en prensa, ya que el día que las aseguradoras empiecen a requerir cumplimento específicos para los entornos industriales, al igual que están haciendo en el mundo IT, puede ser tarde.

¿Cómo se debería realizar la ciberseguridad industrial?

El primer paso, después de que las organizaciones se den cuenta de que tienen que aplicar ciberseguridad industrial en su negocio, debería ser definir una organización industrial con las diferentes funciones y responsabilidades que deberán encajar en la estructura de la organización existente.

Este equipo debería empezar por definir el ciclo de vida para la implantación de los procesos relativos a ciberseguridad de Sistemas de Control Industrial.

La ciberseguridad industrial es algo más que la tecnología que se utiliza en los sistemas de control, también incluye a la gente y a los procesos necesarios en su implementación

Debe ser un proceso circular, no es un ciclo lineal. En función de la fase en la que se esté, se realizarán unas acciones u otras. Debe ser secuencial y continuo, en el momento en que se inicie independientemente de la fase en la que se encuentre el proyecto.

El ciclo se divide en tres fases:

1. Evaluación

2. Diseño e Implementación

3. Fase mantenimiento

Fase de Evaluación. Se deberá identificar el sistema que se evaluará, se identificarán activo, arquitecturas y se realizará una evaluación de riesgos.

Fase de Diseño e Implementación. El enfoque de esta fase es el diseño de un esquema de protección que incluye medidas técnicas y organizativas que tengan el potencial de cumplir con el riesgo definido como aceptable. Las medidas de seguridad que se diseñarán podrán ser técnicas u organizativas. Una vez realizado el diseño se pasará a su implementación y después a su verificación y validación tanto en fábrica como en campo.

Fase de Mantenimiento. Se centrarán en asegurar que las medidas de seguridad incluidas en el esquema de protección holística se lleven a cabo al operar los sistemas de control. Dado que la fase suele durar muchos años, es necesario asegurar que la eficiencia del esquema de protección holística se mantenga a lo largo del tiempo. Durante esta fase se debe comprobar periódicamente que lo diseñado e implementado cumple los requerimientos establecidos. En el caso de que se produzca una degradación y dejen de cumplirse, se debería volver a las fases anteriores para implementar medidas, tanto técnicas como procedimentales, para poder seguir manteniendo los niveles de riesgo establecidos.

No se debe de olvidar que los activos involucrados cuando sean retirados del servicio no pueden ser usados indebidamente para la violación intencional o no intencional. Se debe realizar una purga activa de toda la información sensible almacenada en los activos fuera de servicio.

Quimacova anuncia la segunda edición del salón Eco Chemical Solutions (ECHS), el evento que reunirá nuevamente al sector químico en torno a la innovación y la sostenibilidad los días 11, 12 y 13 de noviembre en Feria Valencia.

Revista Química PQ se une al luto por el fallecimiento del Dr.-Ing. Karl Busch, cofundador de Busch Vacuum Solutions, ocurrido el pasado 17 de julio a los 96 años. Su figura ha estado estrechamente ligada a la evolución de la tecnología de vacío a nivel...

Utilcell ha renovado el certificado metrológico OIML CS del indicador Swift, incorporando ahora también la versión Swift V (2023). Esta renovación ha sido posible gracias a la realización de nuevos ensayos en el reconocido laboratorio NMi (Países Bajos).

La empresa Moeve, promotora del macroproyecto industrial del Valle Andaluz del Hidrógeno Verde, renueva su apoyo como patrocinador Platinum del III Congreso Nacional de Hidrógeno Verde, que se celebrará en Huelva del 4 al 6 de febrero de 2026.

El nuevo proyecto Greco, en el que participa Aimplas, ofrecerá envases alimentarios innovadores de base biológica, biodegradables y reciclables, basados en nuevos copolímeros de PLA, recubrimientos funcionales, aditivos y catalizadores ecológicos.

El proveedor global de servicios de tecnología e ingeniería Ayesa superó el ‘Reto Innovation Data Space’ para la empresa de distribución eléctrica del grupo Iberdrola y obtiene la certificación como proveedor con capacidad demostrada para llevar a cabo este tipo de proyectos.

Comentarios